AWS(亞馬遜網(wǎng)絡(luò)服務(wù))提供了一個強大的云平臺來托管您的應(yīng)用程序、基礎(chǔ)設(shè)施,但安全是您必須自己照顧的事情。攻擊者入侵 AWS 帳戶并出于他們的目的或只是為了好玩而濫用它的事件很多。我在 Quora 上看到這篇帖子,其中用戶的AWS 賬戶被黑并收到了 50,000 美元的賬單!

單個敏感信息泄露可能會讓您付出沉重代價并損害您的聲譽。那么,如何確保已采取所有必要步驟來保護 AWS 賬戶?您可以采取的一種方法是手動遵循行業(yè)安全準(zhǔn)則,這既耗時又容易出現(xiàn)人為錯誤。或者您可以使用以下 SaaS(軟件即服務(wù))來自動審計您的 AWS 平臺是否存在安全漏洞和錯誤配置。注意:以下漏洞掃描程序?qū)iT針對 AWS 云,不適用于網(wǎng)站或 Web 應(yīng)用程序。讓我們探討一下我們有哪些選擇……更新:使用谷歌云平臺(GCP)?查看GCP 安全掃描器。

AWS配置

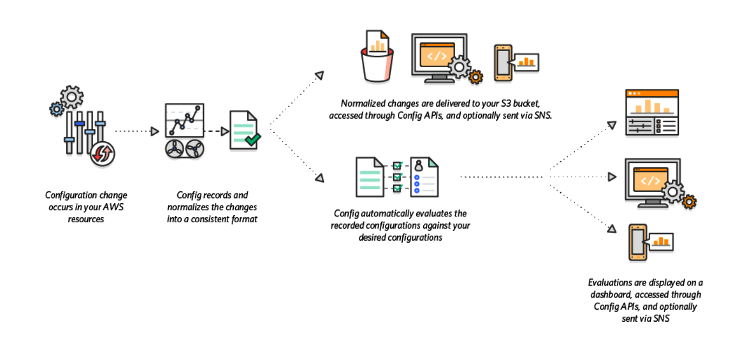

AWS Config是一個有效的工具,用于評估、評估、記錄、審計 AWS 環(huán)境中資源的配置。它簡化了安全分析、合規(guī)性審計、操作故障排除和變更管理。

主要特點包括

- 提供資源配置的持續(xù)監(jiān)控、評估和記錄。

- 使您能夠發(fā)現(xiàn)資源,記錄 AWS 環(huán)境中的配置,并保留有關(guān)資源更改和刪除的重要信息。

- 根據(jù)預(yù)期值自動評估記錄的 AWS 資源配置。

- 通過確定最近導(dǎo)致問題的資源配置更改來快速解決操作問題。

- 通過跟蹤創(chuàng)建、更新和刪除的資源,同時通知您任何修改,支持變更管理流程。

闖入者

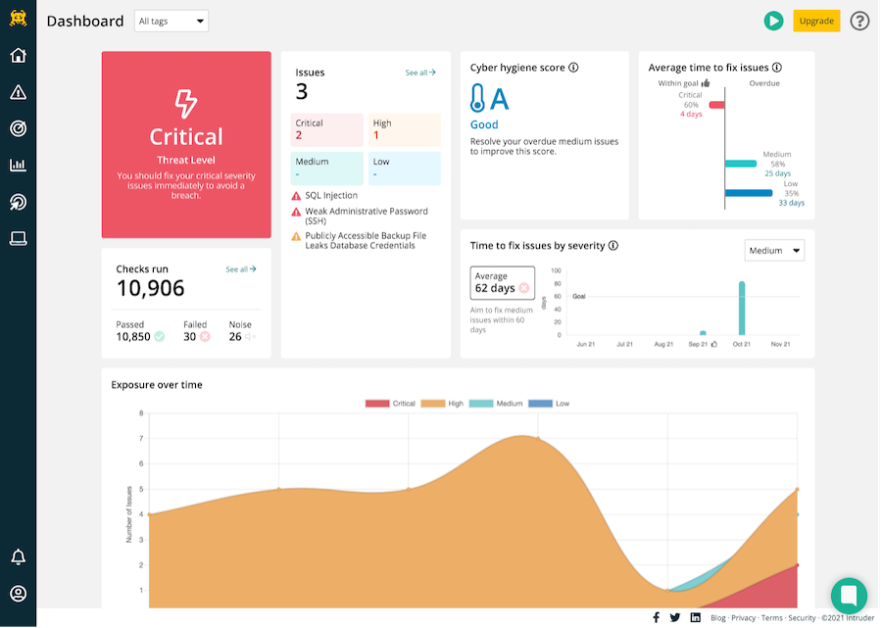

Intruder是一種現(xiàn)代漏洞掃描器,從第一天開始就設(shè)計用于與三大云提供商 AWS、GCP 和 Azure 無縫協(xié)作。它是企業(yè)就緒的,并提供了一個簡單的政府和銀行級安全掃描引擎。

Intruder 讓您輕松監(jiān)控云系統(tǒng)、發(fā)現(xiàn)新資產(chǎn)并自動同步掃描目標(biāo),從而讓云安全變得輕而易舉。它持續(xù)觀察您暴露在 Internet 上的內(nèi)容并發(fā)送有關(guān)重要更改的通知,例如開放端口和服務(wù)何時更改,如果不注意,可能會導(dǎo)致安全漏洞。

不過,與某些僅限云的漏洞掃描器不同,Intruder 還能夠無縫監(jiān)控您的傳統(tǒng)邊緣網(wǎng)絡(luò)、Web 應(yīng)用程序和內(nèi)部環(huán)境,從而獲得一體化的輕松漏洞管理體驗。

其強大的安全檢查包括識別:

- 缺少補丁

- 配置錯誤

- Web 應(yīng)用程序問題,例如 OWASP 前 10 名、SQL 注入和跨站點腳本

- 內(nèi)容管理系統(tǒng)問題

Intruder 會主動掃描您的系統(tǒng)以查找新漏洞,保護您免受最新的威脅。這種主動行動對于沒有時間進行手動研究的忙碌團隊來說是必不可少的。

您可以免費試用 Intruder 30 天。

阿斯特拉滲透測試

Astra Pentest 的平臺為 AWS 提供由內(nèi)而外的云安全審查服務(wù),包括對您的 AWS 環(huán)境進行全面的漏洞掃描和手動滲透測試。Astra 提供 AWS 基礎(chǔ)設(shè)施的白盒和黑盒掃描。安全審查包括掃描您的 IAM 策略、EC2 實例和其他服務(wù),如 S2、RDS、Lambda 等。

Astra 深入的 Pentest 確保您的整個基礎(chǔ)設(shè)施無懈可擊。您可以管理 Astra 平臺內(nèi)的所有漏洞,使其成為您的唯一真實來源。Astra Pentest 的其他顯著特點是:

- Cloud Configuration Review?AWS 配置以系統(tǒng)地檢查任何漏洞并確保遵循最新的最佳安全實踐。

- 業(yè)務(wù)邏輯錯誤測試,用于評估 AWS 基礎(chǔ)設(shè)施對權(quán)限升級或繞過安全限制的敏感性。

- Scan Behind Logins使用 Astra 的 Chrome 擴展來掃描 AWS 上掛載的 Web 應(yīng)用程序區(qū)域,以查找任何內(nèi)部漏洞。

- 基于可操作風(fēng)險評分、POC 視頻和上下文協(xié)作的基于??風(fēng)險的漏洞管理,用于快速修補漏洞。

- PCI-DSS、ISO27001、HIPAA、GDPR、SOC2 等合規(guī)性掃描。

- 安全專家的滲透測試有超過 3500 個測試用例來幫助檢測漏洞。

- CI/CD Web 漏洞掃描器與 Slack、?Jira?、GitHub、GitLab 等的集成可用于從 DevOps 無縫過渡到 DevSecOps。

- 可操作的漏洞報告提供了廣泛的漏洞詳細(xì)信息、基于上下文數(shù)據(jù)的可操作風(fēng)險評分以及便于修復(fù)的 CVSS 評分。

- 協(xié)作儀表板允許滲透測試團隊和開發(fā)團隊之間進行協(xié)作,以快速管理漏洞。

- 行業(yè)認(rèn)可的Astra Pentest 證書可公開驗證并展示服務(wù)的可靠性。

- 24/7 專家客戶支持可在 24 小時內(nèi)通過儀表板或支持團隊幫助解決客戶疑問。

- 提供?重新掃描以確保所有漏洞都已得到緩解。

在 Astra 提供的各種套餐中進行選擇,輕松滿足您的 AWS 安全要求!

云托管

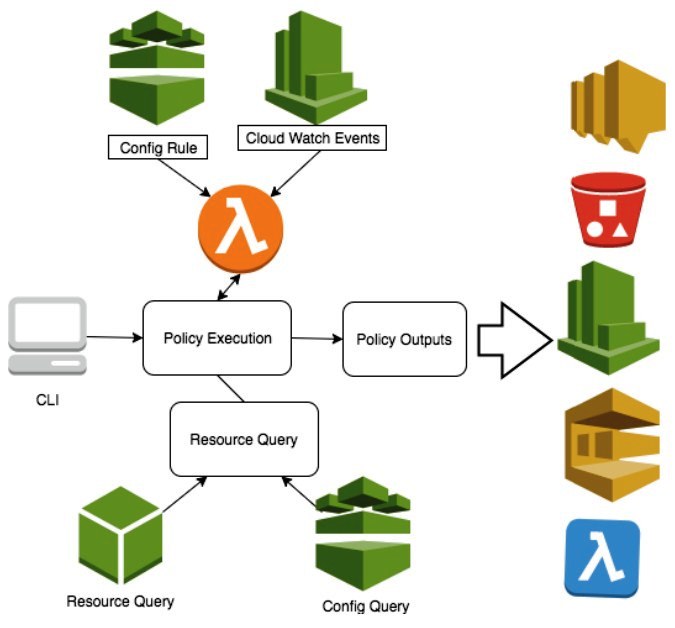

Cloud Custodian是一個靈活的開源規(guī)則引擎,用于管理 AWS 云資源和賬戶以確保安全性和政策合規(guī)性。這使您能夠管理和優(yōu)化 AWS 云環(huán)境的安全性、成本和監(jiān)管。

Cloud Custodian 主要功能

- 提供實時合規(guī)檢查和違規(guī)報告。

- 它允許您通過管理未使用和非工作時間的資源來控制成本。

- 一種靈活的部署,允許您在本地或無服務(wù)器實例上運行該工具。

- 能夠在 AWS 云環(huán)境中管理用戶和執(zhí)行安全策略

- 將多項功能整合到具有統(tǒng)一指標(biāo)和報告的靈活、輕量級工具中。

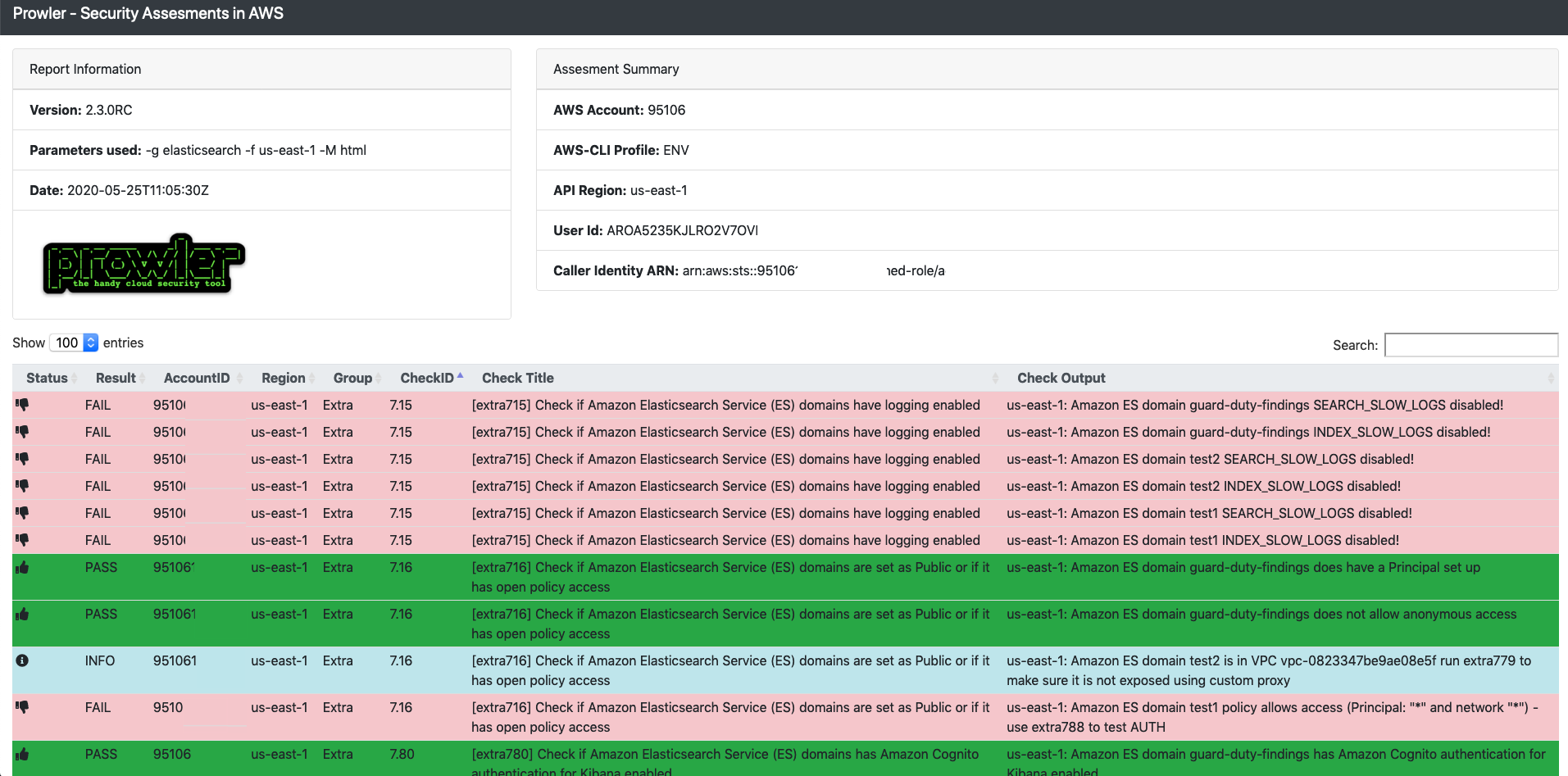

徘徊者

Prowler是 AWS 賬戶的安全配置評估、審計和強化工具,還可以檢查是否符合CIS AWS Foundations安全標(biāo)準(zhǔn)。此外,該工具執(zhí)行 100 多項額外檢查,包括 HIPAA、GRDR、取證準(zhǔn)備、信任邊界等。

Prowler 命令行工具涵蓋了 Amazon 賬戶(如 Redshift、CloudFront、ElasticCache、Elasticsearch、API Gateway 等)的多種身份和訪問管理實踐、日志記錄、監(jiān)控和其他安全評估活動。

強調(diào)

- 全面評估您的 AWS 賬戶的安全狀況

- 與其他工具集成,例如 Cloud Security Suite、Telegram 等。

- 并行檢查多個 AWS 賬戶

- 無需執(zhí)行整個測試即可運行特定檢查

- 識別安全系統(tǒng)未涵蓋的資產(chǎn)。

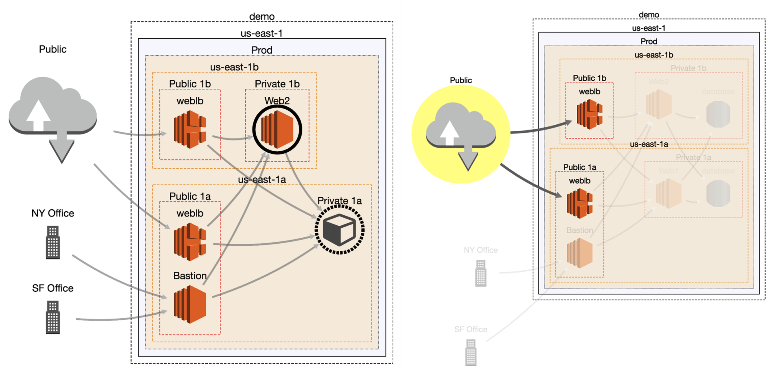

云圖

Cloudmapper是一種開源工具,使您能夠分析和構(gòu)建 AWS 環(huán)境中的資產(chǎn)、服務(wù)和其他組件的交互式可視化。通常,該工具允許開發(fā)人員檢查和了解他們構(gòu)建的環(huán)境類型。它通過從您的 AWS 賬戶收集數(shù)據(jù),然后將其轉(zhuǎn)換為瀏覽器可訪問的格式來實現(xiàn)這一點。

通常,Cloudmapper 以網(wǎng)絡(luò)圖的形式輸出 AWS 云環(huán)境的分析。視覺呈現(xiàn)使您能夠了解您的帳戶、它們與云資源的關(guān)系以及確定是否存在配置錯誤或其他問題。

這使您可以

- 查看 AWS 賬戶的復(fù)雜性、規(guī)模和服務(wù)的區(qū)域等。

- 建立可以在環(huán)境中與每個人通信的資源

- 執(zhí)行安全審計,并輕松共享分析信息。

- 識別公開暴露的資源

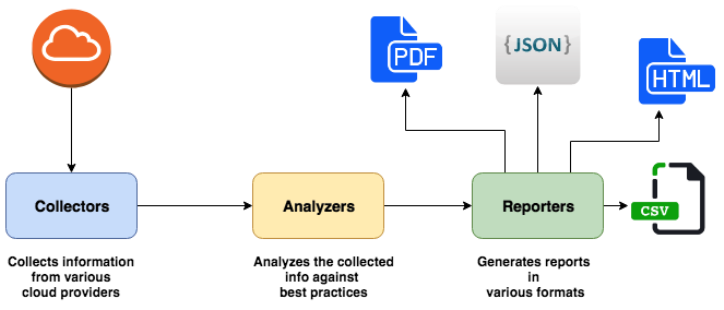

云報告

來自 Tensult 的云報告是一個基于 node.js 的開源工具,用于收集和分析來自各種云組件的廣泛信息。該工具將調(diào)查結(jié)果與最佳實踐進行比較。然后,它會生成通常采用 HTML、CSV、JSON 或 PDF 格式的報告,以顯示運行的不同 AWS 服務(wù)以及您應(yīng)該遵循的最佳實踐。這還包含已確定的問題及其對您的服務(wù)的影響。

HTML 報告通常可以通過 Web 瀏覽器訪問,而 JSON、CSV 和 PDF 格式的報告存儲在文件夾中。其中每一個都有一個時間戳,以便在運行多次掃描時輕松識別和訪問。

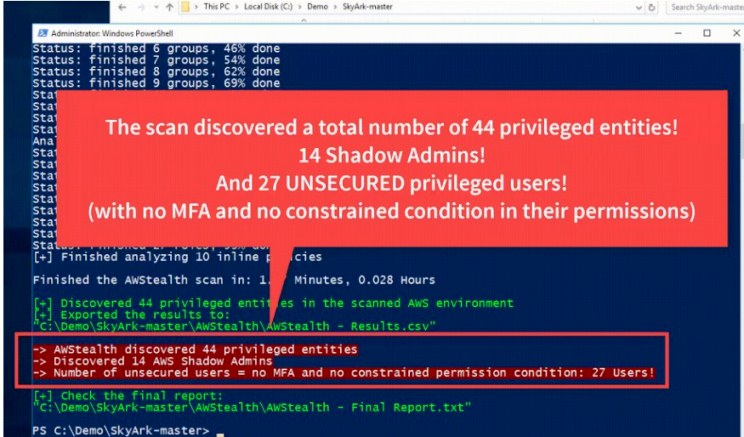

AWS隱身

AWStealth是一種安全工具,工具團隊使用它來發(fā)現(xiàn) AWS 云環(huán)境中擁有最高特權(quán)的實體。掃描結(jié)果顯示用戶擁有過多、危險或敏感的權(quán)限。這使安全團隊能夠識別他們需要適當(dāng)保護免受潛在攻擊和利用的最高特權(quán)帳戶。具有敏感權(quán)限的典型 AWS 實體應(yīng)該受到關(guān)注,包括直截了當(dāng)?shù)墓芾韱T和有風(fēng)險的影子管理員。

因此,AWStealth 使安全團隊能夠防止影子管理員和其他特權(quán)帳戶漏洞引起的威脅。

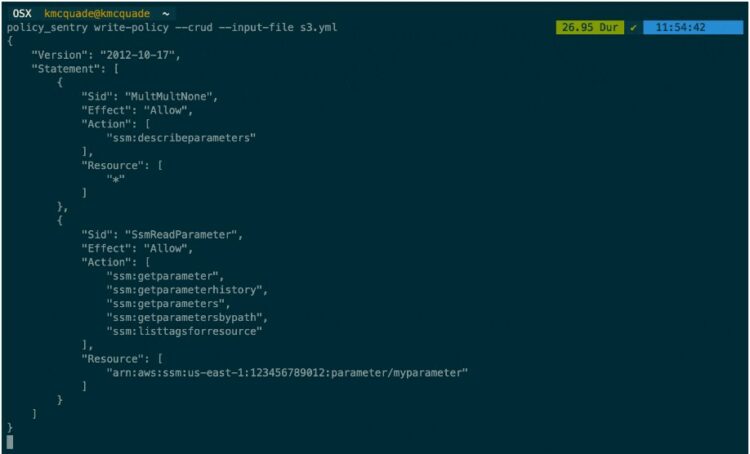

Salesforce 政策哨兵

Policy sentry是一種 AWS IAM 權(quán)限管理工具。它有一個 IAM 最小權(quán)限策略生成器、一個審計機制和一個分析數(shù)據(jù)庫。該工具根據(jù)有關(guān)資源、操作和條件鍵的 AIM 文檔編譯數(shù)據(jù)庫表。然后它使用此數(shù)據(jù)創(chuàng)建 IAM 最小權(quán)限策略。

強調(diào)

- 簡化基于安全的 IAM 策略的編寫

- 限制安全漏洞的影響,因為使用用戶憑據(jù)訪問系統(tǒng)的攻擊者將只有最少的權(quán)限,無法執(zhí)行管理任務(wù)。

- 自動輕松地創(chuàng)建安全的 IAM 策略,從而消除需要更高水平的技術(shù)專業(yè)知識的繁瑣的基于手動的測試。

科米澤

Komiser是一個全面的檢查和分析工具,可幫助您監(jiān)控和控制 AWS 云平臺的費用。開源成本優(yōu)化工具可以檢查云平臺并檢查各種配置和成本問題。這會發(fā)現(xiàn)任何隱藏的成本并為您提供建議以幫助您節(jié)省并保持在預(yù)算之內(nèi)。

主要特征

- 它使您能夠從一處實時分析和管理 AWS 平臺的使用情況、成本、安全性和合規(guī)性。

- 為您提供您正在使用的所有服務(wù)的可見性

- 識別并解決 AWS 配置和環(huán)境中的漏洞以及合規(guī)性問題。

- 了解您的所有服務(wù)以及如何控制成本和最大化投資回報率。

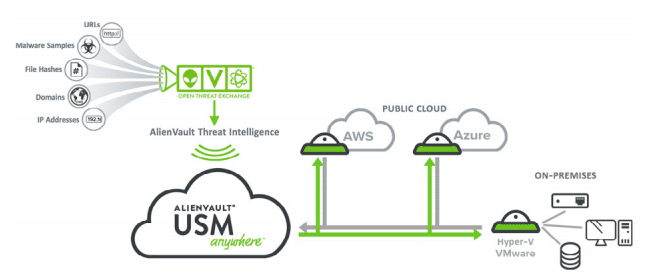

外星人保險庫

Alien Vault USM(統(tǒng)一安全管理),AWS SIEM(安全信息和事件管理)解決方案的市場領(lǐng)導(dǎo)者之一。USM 是一個單一的安全監(jiān)控平臺,可提供正在發(fā)生的事情的可見性,因此您可以完全控制 AWS 云并管理風(fēng)險。

一些基本的內(nèi)置功能是:

- S3 和 ELB 日志、CloudTrail、文件完整性、VPC 流的監(jiān)控和警報

- 事件關(guān)聯(lián)

- 使用網(wǎng)絡(luò)、API、軟件和服務(wù)進行資產(chǎn)發(fā)現(xiàn)

- 網(wǎng)絡(luò)、云和基礎(chǔ)設(shè)施的漏洞掃描

- 云、網(wǎng)絡(luò)、主機的入侵檢測

Alien Vault 提供可操作的威脅情報,由 OTX(開放式威脅情報)提供支持。它適用于亞馬遜共享責(zé)任模型。在AWS 原生傳感器的幫助下?,您可以檢測何時提供可疑實例、新用戶、創(chuàng)建、修改安全組等。

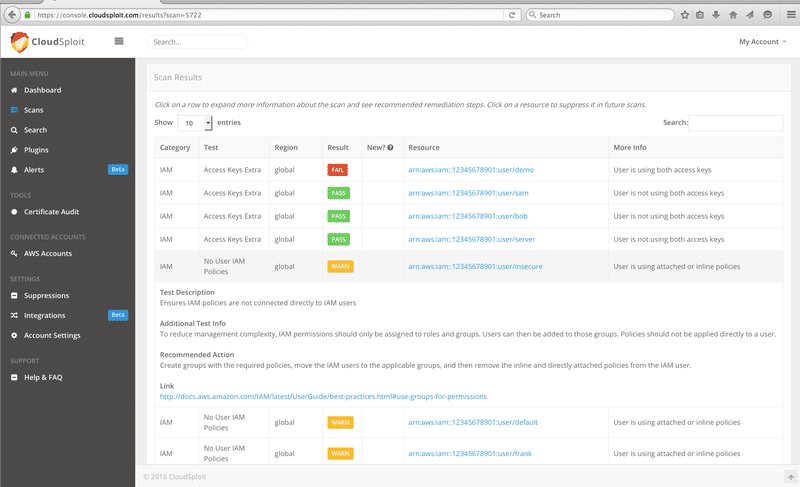

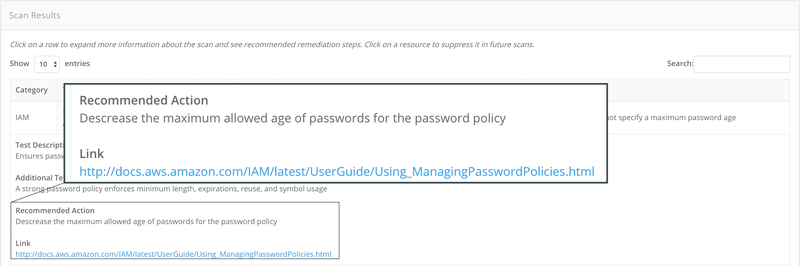

CloudSploit

CloudSploit能夠通過自動安全掃描和配置監(jiān)控來檢測 AWS 賬戶中的數(shù)百種威脅。

您可以在每個 AWS 區(qū)域使用 CloudSploit,它不僅提供掃描結(jié)果,還提供修復(fù)問題的建議。

CloudSploit 提供API,如果您希望在您的應(yīng)用程序中集成安全掃描,這將非常有用。一件好事是您不需要在要監(jiān)視的服務(wù)器上安裝任何代理。您可以免費開始使用它以進行無限制的按需掃描。如果您正在尋找自動掃描、尋找電子郵件、實時事件流等的風(fēng)險,那么您必須為此付費。

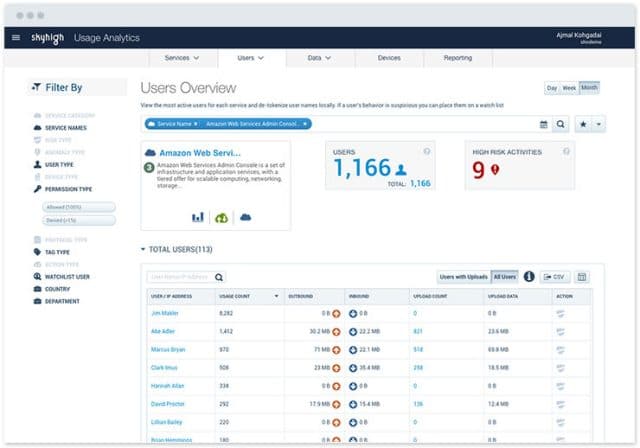

高空

Skyhigh,為 AWS 基礎(chǔ)設(shè)施提供全面的安全監(jiān)控、審計、合規(guī)性和修復(fù)。

Skyhigh 的一些基本特征是:

- 完整的用戶活動審計追蹤

- 檢測內(nèi)部威脅、被盜帳戶

- 合規(guī)性、用戶權(quán)限和安全配置審計

- 執(zhí)行數(shù)據(jù)丟失預(yù)防策略

- 云活動監(jiān)控

- IAM、賬戶訪問、用戶行為分析

- 與 SIEM 和 IDM 集成

- 多層修復(fù)

它支持取證調(diào)查,并自動將威脅解決數(shù)據(jù)納入自學(xué)習(xí),以提高檢測準(zhǔn)確性。

質(zhì)量

Qualys是網(wǎng)站漏洞掃描器平臺的行業(yè)領(lǐng)導(dǎo)者之一,網(wǎng)絡(luò)提供 AWS 云的全面可見性,以保護內(nèi)部和外部策略并進行編譯。Qualys 提供了一個云代理,可以安裝在 EC2 上或從源頭安裝到 AMI 中,以實現(xiàn)自動化資產(chǎn)發(fā)現(xiàn)、分類、監(jiān)控和漏洞修復(fù)。

ScoutSuite

ScoutSuite是一個基于 python 的開源工具,用于查看 AWS 環(huán)境的安全狀況。它獲取 CloudTrail、S3、AMI、EC2 等數(shù)據(jù)并以 HTML 格式報告。

風(fēng)險項目自動分類并分別用紅色和黃色標(biāo)記為危險和警告。

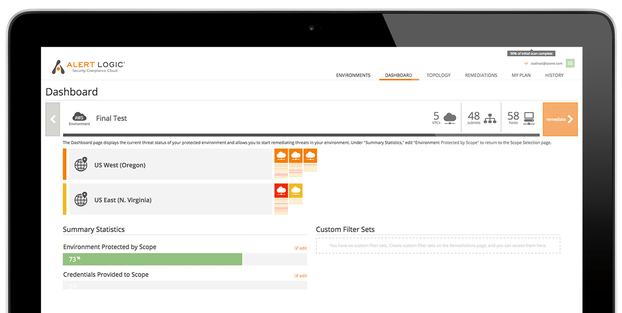

警報邏輯

使用Alert Logic Cloud Insight改善您的 AWS 安全狀況。Alert Logic 能夠針對90000 多個已知漏洞檢查全棧基礎(chǔ)設(shè)施,包括網(wǎng)絡(luò)、開源、企業(yè)軟件。

一些基本的警報邏輯關(guān)鍵功能是:

- 用于更快確定優(yōu)先級的可視化拓?fù)鋱D

- 基于漏洞嚴(yán)重性的修復(fù)優(yōu)先級

- 跟蹤改進趨勢

- 使用 RESTful API 輕松集成 SecOps 和 DevOps

- 無代理全面檢查

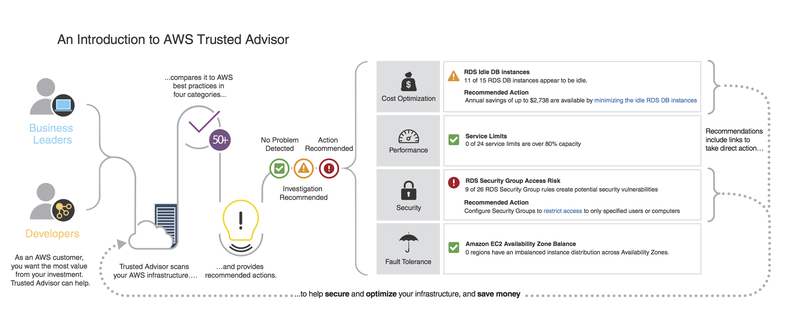

AWS 可信顧問

如果不提及AWS Trusted Advisor,該列表將是不完整的,這是一個通過遵循 AWS 最佳實踐來提高安全性和降低成本的實時指南。

結(jié)論

AWS 在核心基礎(chǔ)設(shè)施上提供安全性,但部署、配置是您的責(zé)任。我希望上面列出的 AWS 安全掃描解決方案可以幫助您保持AWS 云環(huán)境安全且具有成本效益。